Ciberestafa masiva dirigida a España que suplanta a OpenAI El 60% de las empresas está en riesgo por el uso de evasion techniques

TNEcom alerta de una sofisticada campaña de phishing que utiliza redirecciones de Google y ejecución de procesos del sistema para vulnerar equipos corporativos

ELDIGITALDECANARIAS.NET/Madrid

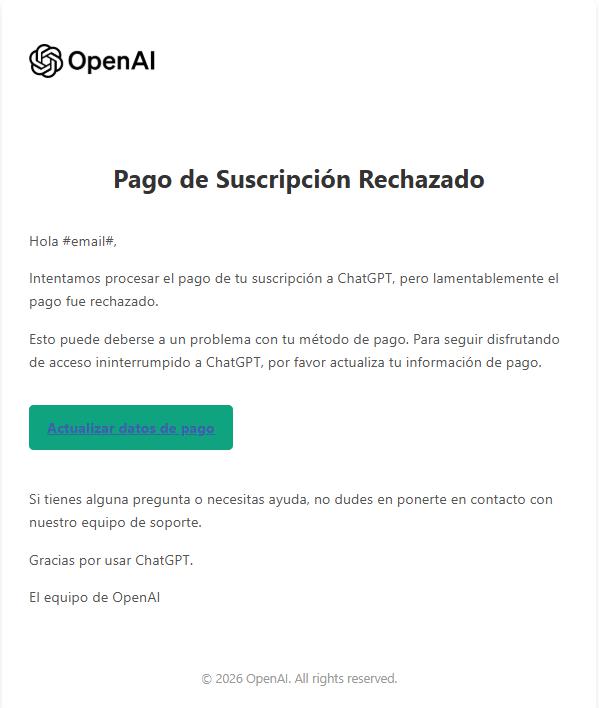

El experto en ciberseguridad y Hacker Ético Tomás Pérez identifica una nueva campaña de phishing de alta precisión que suplanta las notificaciones oficiales de OpenAI (ChatGPT). La amenaza destaca por su capacidad para evadir filtros de seguridad tradicionales mediante el uso de infraestructura legítima y técnicas

avanzadas de ofuscación de código.

El ataque comienza con un correo electrónico proveniente de servidores externos como Esta dirección de correo electrónico está siendo protegida contra los robots de spam. Necesita tener JavaScript habilitado para poder verlo.">Esta dirección de correo electrónico está siendo protegida contra los robots de spam. Necesita tener JavaScript habilitado para poder verlo. muy diferente al original

que simula una comunicación oficial de OpenAI. Para superar las listas negras de seguridad, los atacantes emplean enlaces de redirección de dominios de confianza, específicamente notifications.googleapis.com.

Tras un Análisis Técnico se detecta el proceso de infección

Una vez que la víctima interactúa con el enlace, la amenaza activa la técnica MITRE ATTCCK T1027, diseñada para ocultar el

comportamiento del software malicioso. El análisis forense realizado revela que el ataque utiliza el proceso identity_helper.exe para cargar módulos críticos del sistema operativo Windows, como dbghelp.dll Utilizado habitualmente para depuración, aquí empleado para

maniobras de evasión. rpcrt4.dll que permite realizar llamadas a procedimientos remotos, facilitando el control externo del equipo afectado.

El malware establece conexiones cifradas a través del puerto 443 con direcciones IP externas identificadas como nodos de control, entre las que destacan 23.33.40.143 y rangos asociados a servicios de

infraestructura global, lo que dificulta su detección por patrones de tráfico inusual.

"Esta campaña demuestra que los atacantes ya no solo buscan que el usuario haga clic; están diseñando procesos que imitan el

comportamiento legítimo del sistema operativo para pasar desapercibidos", señalan los analistas. "El uso de procesos como identity_helper.exe es una señal clara de que el malware intenta escalar privilegios o exfiltrar datos bajo el radar de los equipos de IT tradicionales". Comenta Tomás Pérez